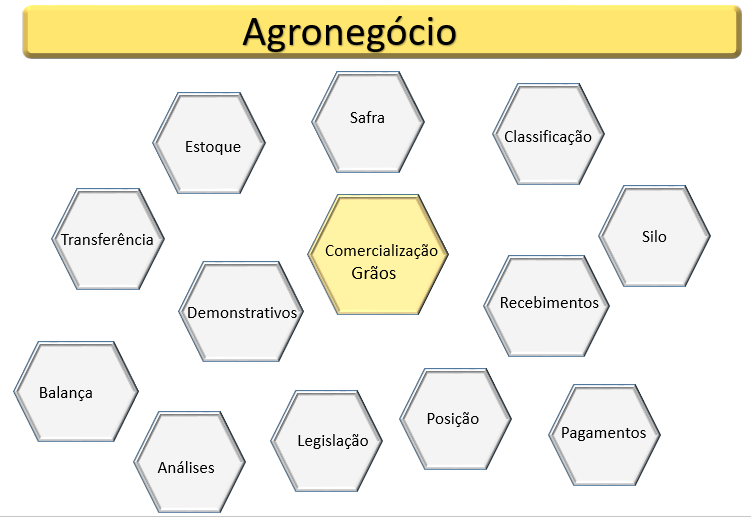

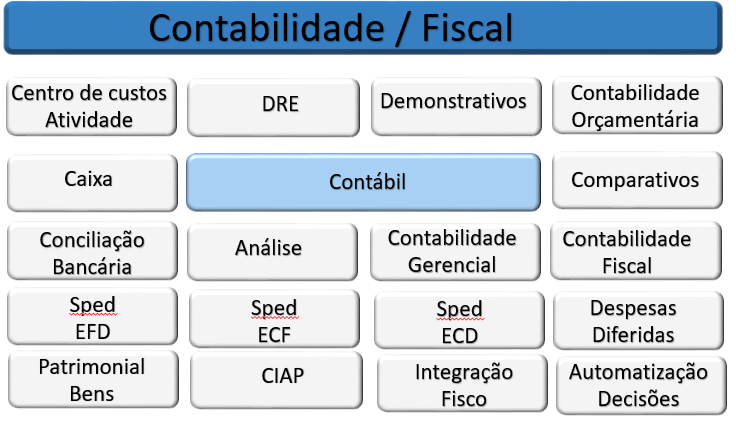

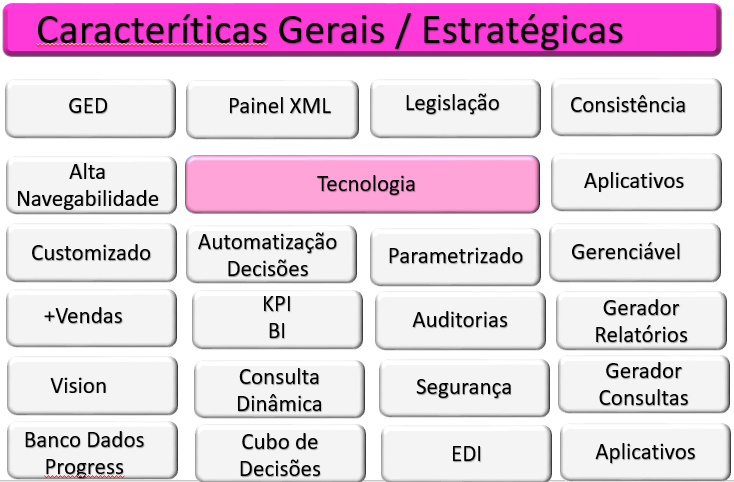

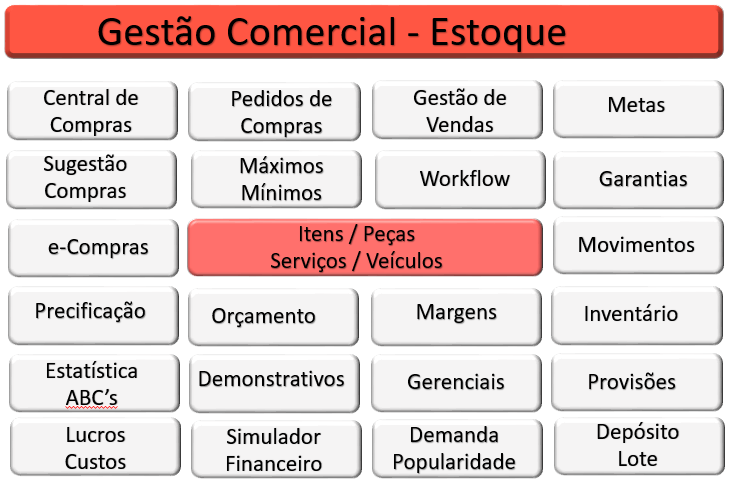

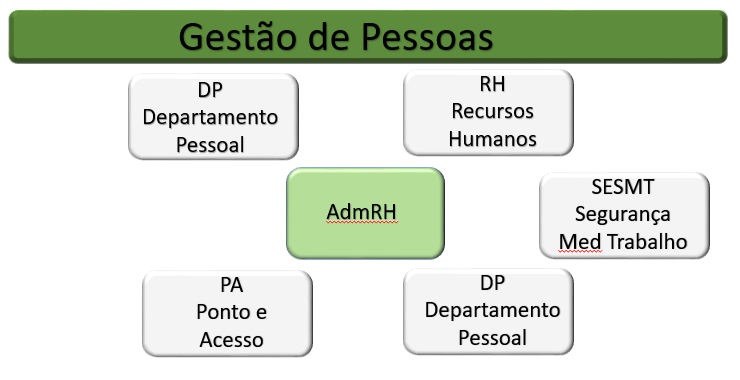

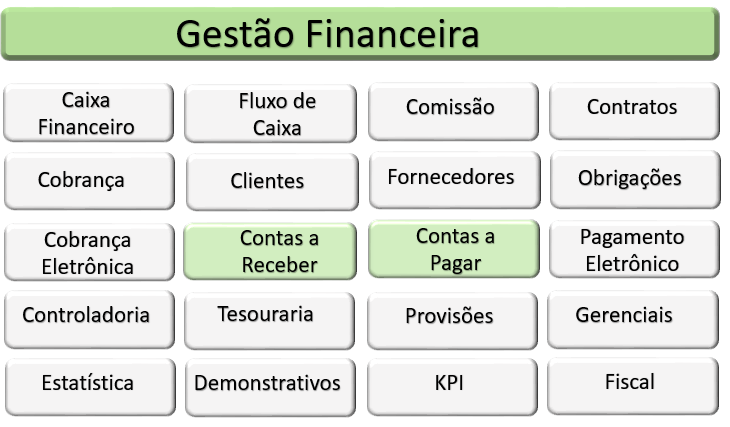

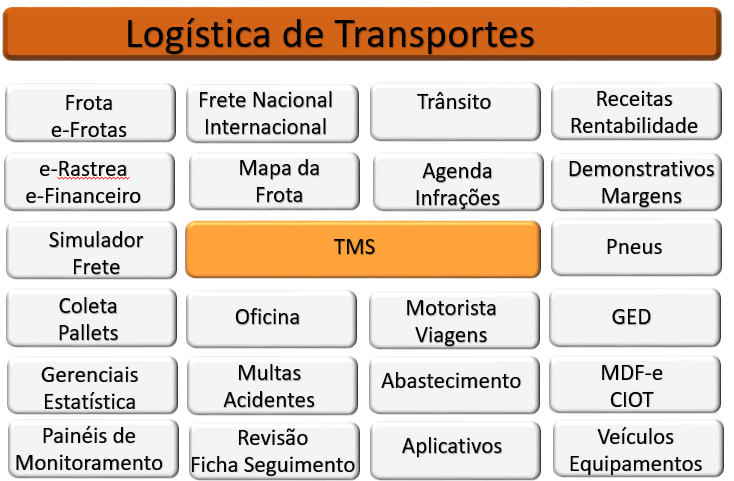

Componentes do ERP CGI

Os fundamentos de um ERP se caracterizam por:

Flexibilidade

Possibilidade de responder às constantes transformações das empresas.

Modular

Arquitetura aberta, possibilidade de implementação por módulo em conformidade com as necessidades das organizações.

Escalabilidade

Suporta a diversas plataformas de hardware e Sistemas Operacionais.

Compreensivo

Suporta a diferentes estruturas organizacionais, bem como, de áreas de negócios.

Conectividade

Suporta conectividade entre todas as entidades e filiais.

Informação

Deve permitir a visualização da situação real da empresa. Também deve ser possível a elaboração de relatórios e consultas, para os que controlam e gerenciam a empresa.

- Segurança das informações;

- Melhora na comunicação interna;

- Aumento da produtividade;

- Redução de custos.

- Sistema de informação integrado;

- Solução para uma boa gestão;

- Aumento da qualidade dos serviços;

- Execução de tarefas críticas;

- Melhora e padronização dos processos;

- Possibilita melhora contínua;

- Possibilita acesso a informações para suporte à decisões.

Metodologia para implantação - BPM

A implantação segue uma metodologia baseado no BPM - Business Process Management, Gestão por Processos de Negócio, tem como objetivo fazer o ciclo de melhoria sistemática para atingir a excelência. Permite que o projeto de implantação possa ser melhor gerenciado possibilitando uma melhor tomada das decisões com uma melhor visão do negócio de forma mais abrangente e mais assertiva para alcançar os objetivos desejados.

- 1ª Fase

- 2ª Fase

- 3ª Fase

- 4ª Fase

- 5ª Fase

- Entendimento da situação atual

- Coleta de materiais e documentações

- Análise dos requisitos do cliente

- Definições dos responsáveis

- Análise dos itens da 1ª etapa

- Estruturação do projeto

- Reunião de abertura no cliente

- Início das atividades

- Treinamentos

- Implantação

- Reunião de encerramento

- Avaliações e validações

- Pós-implantação e manutenção

Segurança

Para quem precisa, confidencialidade e segurança para sua empresa e tranquilidade para você.

Proporciona completa segurança compreendendo dois níveis, nível primário e nível secundário.

| Segurança Nível Primário | Segurança Nível Secundário |

|---|---|

| Integridade e consistência dos dados | Amplitude - Quem pode? |

| Privacidade de acessos | Justa - O que acessa? |

| Autorizações através de senhas | Profundidade - O que pode fazer? |

| Auditoria | |

| Menu dinâmico e configurável |